Mỗi ngày, các cuộc tấn công và vi phạm mạng mới xuất hiện trên nguồn cấp tin tức của chúng tôi. Những kẻ tấn công mạng không chỉ nhắm mục tiêu vào các doanh nghiệp lớn và tổ chức công ty mà còn nhắm vào những cá nhân như bạn và tôi. Giả mạo MAC là một trong nhiều cuộc tấn công mà tin tặc sử dụng để khai thác các nạn nhân nhẹ dạ. Bạn có trách nhiệm ngăn chặn điều đó xảy ra.

Vậy, cuộc tấn công giả mạo địa chỉ MAC là gì và làm thế nào bạn có thể ngăn chặn nó xảy ra với mình?

Địa chỉ MAC là gì?

Để hiểu đầy đủ về giả mạo địa chỉ MAC, điều cần thiết là bạn phải biết địa chỉ MAC là gì. Nhiều người đã quen thuộc với thuật ngữ “địa chỉ IP”, nhưng địa chỉ MAC dường như ít được biết đến hơn. MAC là viết tắt của Kiểm soát truy cập phương tiện.

Địa chỉ MAC là mã định danh thập lục phân gồm 12 chữ số duy nhất cho mọi thiết bị điện tử và có thể được sử dụng để nhận dạng thiết bị đó trên mạng. Địa chỉ MAC duy nhất của mọi thiết bị được chỉ định bởi nhà sản xuất. Có hai loại địa chỉ MAC: địa chỉ MAC tĩnh và động.

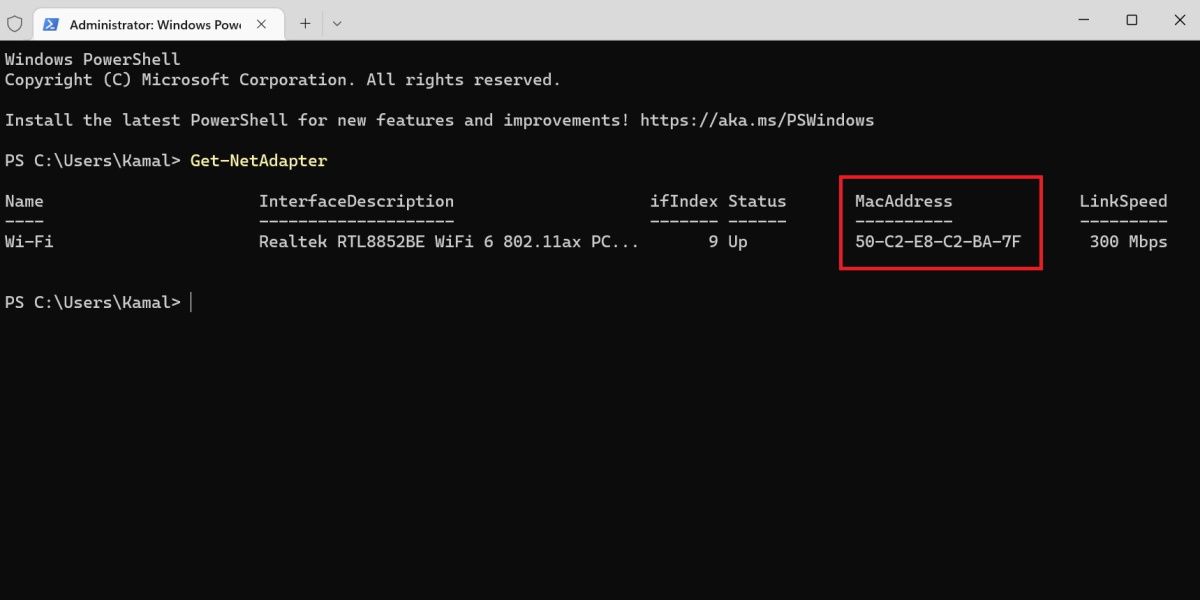

Địa chỉ Mac thường trông như thế này: 3C:64:91:88:D9:E3 hoặc 3c-64-91-88-d9-e3.

Tấn công giả mạo MAC là gì?

Nói một cách đơn giản, giả mạo địa chỉ MAC của bạn có nghĩa là thay đổi nó. Mặc dù bạn không thể thay đổi địa chỉ vật lý trên thiết bị của mình, nhưng có những ứng dụng có thể thực hiện việc này trên mạng. Giả mạo MAC có những ưu điểm của nó và có thể được sử dụng để giành quyền truy cập vào các mạng bị giới hạn ở một số địa chỉ MAC nhất định, để che giấu danh tính của thiết bị gốc hoặc để tránh bị theo dõi hoặc lần theo dấu vết.

Nhưng giả mạo MAC cũng có thể được sử dụng cho mục đích xấu. Kẻ tấn công có thể bắt chước địa chỉ MAC của bạn và chuyển hướng dữ liệu được gửi tới thiết bị của bạn sang thiết bị khác và truy cập dữ liệu của bạn.

Tấn công giả mạo MAC là khi tin tặc thay đổi địa chỉ MAC trên thiết bị của họ để khớp với địa chỉ MAC của thiết bị khác trên mạng nhằm giành quyền truy cập trái phép hoặc khởi động một cuộc tấn công Man-in-the-Middle. Nó có thể được sử dụng để bỏ qua các biện pháp bảo mật mạng dựa trên địa chỉ MAC, chẳng hạn như lọc MAC và cũng có thể được sử dụng để ẩn danh tính thiết bị của kẻ tấn công.

Giả mạo MAC hoạt động như thế nào?

Hãy nghĩ về MAC giả mạo như thế này. Bạn sống ở số 13, đường Macklemore. Giả sử một kẻ tấn công ban đầu sống ở số 4, đường Macklemore cố gắng thực hiện một cuộc tấn công giả mạo nhằm vào bạn. Anh ta không thể thay đổi địa chỉ của mình trong hồ sơ thành phố, nhưng anh ta có thể tạm thời thay đổi số địa chỉ trên cửa nhà anh ta thành địa chỉ của bạn. Bằng cách này, khi bạn phải nhận thư từ bưu điện, kẻ tấn công sẽ nhận thư của bạn thay vì bạn.

Đó cũng giống như cách giả mạo MAC hoạt động. Nếu địa chỉ MAC của thiết bị của bạn là “11:AA:33:BB:55:CC” và địa chỉ MAC của kẻ tấn công là “22:BB:33:DD:44:FF” và kẻ tấn công muốn giành quyền truy cập vào tài nguyên mạng bị giới hạn ở thiết bị của bạn, họ có thể thay đổi địa chỉ MAC của thiết bị thành “11:AA:33:BB:55:CC” và mạo danh thiết bị của bạn. Sau đó, mạng sẽ coi thiết bị của kẻ tấn công như thể thiết bị đó là của bạn, cấp cho thiết bị quyền truy cập và đặc quyền như nhau.

Để thực hiện MAC Spoofing, trước tiên kẻ tấn công cần tìm địa chỉ MAC của thiết bị mục tiêu mà chúng muốn mạo danh. Họ có thể làm điều này bằng cách quét mạng để tìm các địa chỉ MAC đủ điều kiện.

Khi kẻ tấn công có địa chỉ MAC của mục tiêu, chúng có thể thay đổi địa chỉ MAC của thiết bị để khớp với địa chỉ MAC của mục tiêu. Điều này có thể được thực hiện trong cài đặt mạng của thiết bị, nơi có thể nhập hoặc thay đổi địa chỉ MAC theo cách thủ công.

Vì thiết bị của kẻ tấn công có cùng địa chỉ MAC với thiết bị đích nên mạng sẽ coi thiết bị đó như thể nó là thiết bị đích. Nó sẽ cho phép kẻ tấn công truy cập các tài nguyên bị hạn chế đối với thiết bị đích và mạng sẽ không thể phân biệt giữa hai thiết bị.

Một cuộc tấn công giả mạo MAC có thể dẫn đến các cuộc tấn công khác bao gồm:

- Chiếm quyền điều khiển phiên: Chiếm lấy một phiên mạng đang hoạt động bằng cách bắt chước địa chỉ MAC của thiết bị hiện đang được sử dụng.

- Tấn công giả mạo ARP: Làm hỏng bộ đệm ARP của các thiết bị trên mạng để chuyển hướng lưu lượng truy cập đến thiết bị của kẻ tấn công.

- Nghe lén mạng: Bằng cách bắt chước địa chỉ MAC của thiết bị đáng tin cậy, tin tặc có thể giám sát lưu lượng mạng để biết thông tin nhạy cảm.

- Bỏ qua xác thực: Bằng cách giả mạo địa chỉ MAC đáng tin cậy, tin tặc có thể truy cập trái phép vào mạng.

- Tấn công trung gian: Bằng cách chặn liên lạc giữa hai thiết bị, tin tặc có thể sửa đổi hoặc đánh cắp dữ liệu.

Cách ngăn chặn giả mạo MAC

May mắn thay, bạn có thể ngăn chặn một cuộc tấn công giả mạo MAC.

Mã hóa lưu lượng mạng có thể ngăn kẻ tấn công đọc và sửa đổi dữ liệu được truyền trên mạng, khiến chúng khó thực hiện tấn công giả mạo MAC hơn. Ngoài ra, việc sử dụng mã hóa đảm bảo rằng trong trường hợp bị tấn công, thông tin bị kẻ tấn công chặn được giữ kín.

Quản trị viên mạng chỉ có thể định cấu hình Danh sách kiểm soát truy cập (ACL) để cho phép các địa chỉ MAC cụ thể cũng truy cập tài nguyên mạng. Điều này sẽ ngăn kẻ tấn công mạo danh một thiết bị có địa chỉ MAC khác. Tương tự, phân đoạn mạng thành các mạng con nhỏ hơn có thể giúp ngăn chặn các cuộc tấn công này bằng cách giới hạn phạm vi ở một khu vực nhỏ hơn.

Điều quan trọng là bạn cũng chú ý đến bảo mật cổng. Bảo mật cổng có thể được cấu hình trên các bộ chuyển mạch mạng để chỉ cho phép các địa chỉ MAC cụ thể truy cập mạng thông qua một cổng cụ thể. Điều này có thể ngăn kẻ tấn công không thể kết nối với mạng và thực hiện tấn công giả mạo MAC.

Kiểm tra ARP động (DAI) là một tính năng bảo mật có thể xác thực các yêu cầu và phản hồi ARP (tức là Giao thức phân giải địa chỉ) trên mạng. ARP được sử dụng để ánh xạ địa chỉ IP thành địa chỉ MAC và DAI có thể ngăn kẻ tấn công giả mạo phản hồi ARP.

Cải thiện vị thế bảo mật của tổ chức của bạn

Tư thế bảo mật của tổ chức của bạn là khả năng ngăn chặn và phản ứng với các cuộc tấn công mạng. Để ngăn chặn các cuộc tấn công như tấn công giả mạo MAC, điều quan trọng là bạn phải thực hiện các biện pháp phòng ngừa cần thiết và thực hiện các biện pháp bảo mật tốt nhất. Chúng bao gồm việc cập nhật các thiết bị và dịch vụ của bạn, đảm bảo quyền riêng tư dữ liệu hiệu quả và sử dụng phần mềm chống vi-rút và tường lửa.